4 min leituraAlimento seguro é aquele que não causa dano à saúde quando consumido de acordo com o uso intencional. Isso é garantido pelas práticas que permitem o controle de qualquer agente biológico, físico e químico, que em contato com o alimento, promova risco de contaminação. Nesse contexto, as normas relacionadas aos sistemas de gestão de qualidade e segurança de alimentos adquirem relevância, como sistemática de padronização em todos os elos da cadeia de produção e distribuição de alimentos.

De acordo com a Organização Mundial de Saúde, o bioterrorismo é a contaminação deliberada ou proposital de alimentos para consumo humano ou animal através de agentes químicos, biológicos ou radionucleares, com o objetivo de causar dano ou morte em populações civis, ou alterar a ordem social, econômica ou política estabelecida. Por sua vez, agroterrorismo é a tentativa maliciosa de uma pessoa ou grupo de destruir a indústria agrícola e/ou interromper o fornecimento de alimentos de uma nação em termos de pré-colheita ou colheita, com o objetivo final de criar instabilidade, a partir da introdução deliberada de doenças animais ou vegetais. O início dos anos 2000 entrou para a história após o atentado de 11 de setembro nos Estados Unidos, fazendo com que todo o sistema de ações antiterroristas fosse revisado.

Neste cenário, surge o conceito de Food Defense que, em português, pode ser denominado “defesa dos alimentos”, com o objetivo de prevenir ataques maliciosos à população por meio de alimentos, bioterrorismo e priorizar ações em caso de incidentes.

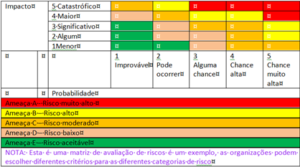

Em um contexto mais amplo, o termo Food Defense inclui ações deliberadas de fraude alimentar, ataques cibernéticos e sabotagem, responsabilizando as pessoas pelos incidentes decorrentes. Dessa forma, dois fatores importantes devem ser considerados: a motivação para a agressão e o perfil dos agressores. De fato, o plano de defesa dos alimentos deverá ser desenvolvido com base no potencial alvo, no perfil e na motivação dos potenciais agressores. As motivações mais frequentes são: ações terroristas, causar prejuízo financeiro a uma empresa sem afetar as pessoas e extorsão para obter ganho financeiro. Há também registros de ameaças relacionadas a crimes cibernéticos, espionagem industrial, sabotagem.

A produção de leite no Brasil alcança patamares da ordem de 50 bilhões de litros por ano, tornando-o um produto com potencial para adulteração economicamente motivada e ataques maliciosos. Um histórico recente mostra que o leite tem sido alvo de fraudes. Inicialmente as adulterações tinham o objetivo de ganho de volume através da adição de água e de desnate para a produção de creme de leite. Em seguida, novas práticas foram adotadas, como adição de soro de queijo, peróxido de sódio, hidróxido de cálcio, sal, açúcar e amido. Essas ações intencionais, motivadas por ganho econômico, podem agregar contaminação ao produto, revelando a fragilidade desta cadeia produtiva para ataques maliciosos.

Em virtude do volume de produção, relevância na alimentação e na economia, uma contaminação proposital em leite e seus derivados pode provocar um incidente com impacto severo de cunho social e político. Por esse motivo, as unidades produtoras de leite e derivados devem ser capazes de se comunicar de forma efetiva com o ambiente externo no início, durante e após um evento, de forma a proteger clientes, dar ciência e apresentar tratativas a entidades governamentais e, até mesmo, controlar situações de pânico da população.

De fato, a implementação de um ambiente organizacional no laticínio deve ser estabelecida de forma preventiva para evitar ações maliciosas, e pode ter como base um programa de cultura de segurança de alimentos, com o objetivo de estabelecer um comportamento natural de proteção do produto sendo por isso necessário nomear uma equipe multidisciplinar. Embora seja muito comum que os projetos de Food Defense sejam liderados pela área de qualidade, o sucesso da implementação depende da multidisciplinaridade para lidar com o assunto.

Uma boa prática observada no mercado é que o plano para prevenção de ações maliciosas seja construído com a participação da equipe APPCC, de forma a apresentar dados técnicos sobre os potenciais danos, disponibilidade, doses letais e danos provocados pelos contaminantes. Vale também destacar a capacitação em food defense dos profissionais da área de segurança patrimonial, uma vez que estes são responsáveis por controlar a entrada e o trânsito de pessoas nas empresas. Os profissionais de RH também têm papel fundamental, afinal, perfis psicológicos suspeitos devem ser identificados antes mesmo da contratação.

Dentro de um laticínio, a análise para abordar os riscos em Food Defense pode ser feita considerando-se três tópicos: produto, as instalações da empresa e os aspectos organizacionais. Em relação ao produto, pode-se avaliar se há significado religioso, se é utilizado como matéria prima em uma ampla gama de alimentos ou se possui ingredientes de países em situação de guerra, conflitos religiosos, políticos e de terrorismo. A posição do alimento na cadeia de abastecimento e os impactos em caso de interrompimento também devem ser avaliados. Estudos avaliando a percepção do sistema de Food Defense em laticínios no Brasil (sem implementação formal do sistema) são escassos: recentemente, pesquisa envolvendo a percepção de unidades produtoras de leite no Brasil tem como primórdios o controle da segurança externa da unidade produtora, controle de acesso do pessoal, com taxas de 84% e 82% de respostas positivas para esses itens.

Pelo exposto, demonstra-se a relevância em implementar os requisitos de Food Defense para produtores de leite e derivados de forma a ganhar visibilidade perante seus concorrentes, agregando valor ao produto lácteo e simultaneamente resguardando a saúde do consumidor.

Autores: Leo O. Lopes1, Ramon Silva1,2, Jonas T. Guimarães1, Nathalia M. Coutinho1, Tatiana C. Pimentel2, Erick A. Esmerino1, Maria Carmela K.H. Duarte1, Denise R.P. Azeredo4, Adriano G. Cruz4*

1Universidade Federal Fluminense (UFF), Faculdade de Medicina Veterinária

2Instituto Federal de Educação, Ciência e Tecnologia do Rio de Janeiro (IFRJ), Departamento de Alimentos, Rio de Janeiro, Brasil.

3Instituto Federal do Paraná (IFPR), Paranavaí, Paraná, Brasil.

Referências

Abrantes, M.R; Campêlo, C.S., Silva, J.B.A. Fraude em leite: Métodos de detecção e implicações para o consumidor. Rev Inst Adolfo Lutz. São Paulo,73, 244-251, 2014.

Betancourt, Sarah Romeiro. Defesa Alimentar (Food Defense): Aplicação da ferramenta Carver + Shock na indústria do leite no Brasil. Mestrado em Gestão e Inovação na Indústria Animal – Faculdade de Zootecnia e Engenharia de Alimentos, Universidade de São Paulo. 2017.

Huff, A. G. Food Defense, Michigan State University, East Lansing, MI, United States. 2018. 6 pp.

Norma ISO 22000:2018 – Sistemas de gestão da segurança de alimentos – Requisitos para qualquer organização na cadeia de alimentos

Yiannas, Frank. Cultura de Segurança de Alimentos: Criando um Sistema de Gestão de Segurança de Alimentos Baseado em Comportamento. São Paulo, SP: Food Design, 2014.

Lopes, L.O. et al. Food defense: perceptions and attitudes of Brazilian dairy companies. Journal of Dairy Science, in press, 2020.

Moraes, Bruna Márcia Machado e Bender Filho, Reisoli. Mercado Brasileiro de Lácteos: análise do impacto de políticas de estímulo à produção. Revista de Economia e Sociologia Rural, 55, 783-800, 2017

Manning, L.; Baines, R.N. & Chadd, S.A. Deliberate contaminatiom of the food suply chain, British Food Journal, 107, .225-245, 2005.

Manning, L. & Soon, J. Food Safety, Food Fraud, and Food Defense: A Fast Evolving Literature Journal of Food Science, 81, R823-34, 2016?

4 min leituraAlimento seguro é aquele que não causa dano à saúde quando consumido de acordo com o uso intencional. Isso é garantido pelas práticas que permitem o controle de qualquer agente […]