O programa de Food Fraud passou a ser exigido como item obrigatório nos sistemas de gestão de segurança de alimentos desde sua proposta de inclusão pelo GFSI, sendo um item de grande relevância na prevenção de adulterações intencionais, normalmente motivadas por questões financeiras (Economically Motivated Adulteration – EMA). Com uma abrangência diferente dos programas de Food Safety e Food Defense, o Food Fraud busca avaliar as vulnerabilidades existentes em toda a cadeia e controlá-las através de estratégias de minimização e monitoramento.

Para tanto, foram desenvolvidas alternativas para a avaliação e planejamento de mitigação, como as ferramentas VACCP, SSAFE e o guia da USP, o qual será objeto de estudo nesta publicação. Faremos um apanhado geral da avaliação das vulnerabilidades proposta no Food Fraud Mitigation Guidance, que é um apêndice do Food Chemicals Codex da U.S. Pharmacopeial (USP) Convention, disponível gratuitamente aqui.

Passo 1: Avaliação das vulnerabilidades (Food Fraud Vulnerability Assessment – FFVA)

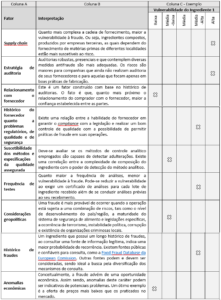

Baseado em uma matriz de vulnerabilidade, fatores controláveis e não controláveis (coluna A) devem ser avaliados nesta primeira etapa do programa. Na matriz de riscos são consideradas situações que caracterizam a vulnerabilidade (coluna B), como apresentado no quadro abaixo.

O material da USP está repleto de relatos de fraudes reais que podem servir como cases na interpretação dos fatores de risco. Além disso, o apêndice do Food Chemical Codex já propõe a classificação da vulnerabilidade de baixa a alta (coluna C). Para defini-la, considere consultar as orientações de categorização do guia, descritas na definição de cada fator.

Quadro 1 – Matriz de avaliação dos fatores de vulnerabilidade

Clique aqui para ver o quadro com mais clareza.

O guia não traz um sistema de score para obter um resultado numérico na avaliação final dos ingredientes. Portanto, sugere-se desenvolver uma opção adequada à sua realidade. Isso faz com que se elimine a subjetividade da interpretação final. Pode-se atribuir, por exemplo, notas para cada classificação: baixa = 1; média-baixa = 2; média = 3; média-alta = 4; alta = 5. Ao fim da avaliação do ingrediente, soma-se os pontos, considerando-se avaliação geral como:

- Baixa, se a pontuação total estiver entre 0 – 9;

- Média-baixa 10 – 18;

- Média 19 – 27;

- Média-alta 28 – 36;

- Alta 37 – 45.

Em nosso exemplo (coluna C), teríamos um total de 27 pontos, o que indica que o ingrediente hipotético avaliado seria caracterizado com vulnerabilidade média.

Temos aqui algumas dicas para implantação do programa em empresas com um grande portfólio de ingredientes:

- Num primeiro momento, aplicar as orientações deste primeiro passo sem avaliar os fatores específicos dos fornecedores, como Supply Chain, Relacionamento do fornecedor, Histórico do fornecedor.

- Agrupar os ingredientes por classes para avaliá-los em conjunto, quando eles não representam alta vulnerabilidade individualmente.

- Priorizar ingredientes originados em países ou regiões com histórico conhecido de Food Fraud.

Após o preenchimento da matriz para todos os ingredientes, estaremos prontos para seguir para o passo 2 – Avaliação de impactos potenciais, o qual cruzará informações com a avaliação do passo 1. Não deixe de acompanhar as próximas publicações, por meio das quais conduziremos o estudo completo do guia.

Referências:

– Food Fraud Mitigation Guidance – Apêndice XVII do Food Chemicals Codex – U.S. Pharmacopieal Convention

– Guidance Document Food Fraud Mitigation – Food Safety System Certification 22000